AWS 라이트세일 워드프레스로 고정 IP주소로 접속 차단하기 | 비트나미 설정 | AWS 보안

AWS 라이트세일에 워드프레스로 고정IP와 도메인을 연결시키고 SSL 을 설치하면 이제 블로그에는 https 로만 접속이 될 것입니다.

그런데 이 상태는 라이트세일의 고정아이피로도 접속이 됩니다.

접속이 가능하게 둬도 초기에는 크게 문제가 되지 않을지 모르지만 아무래도 오래 놔둘수록 불안합니다.

아이피 주소로 접속하면 워드프레스 사이트가 출력되고 보안위험 메시지가 출력됩니다.

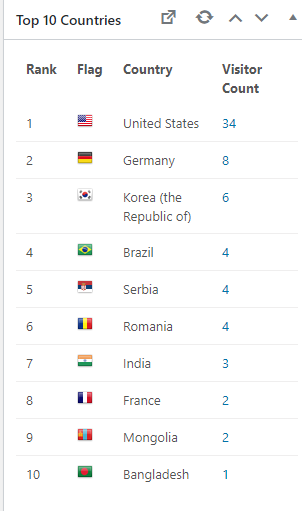

누군가에게 악용될 소지가 다분하다. 또 라이트세일의 고정IP를 OPEN 한 순간부터 접속통계를 보면 하루에도 수십에서 백건 가량의 접속기록이 있습니다.

아직 사이트의 컨텐츠조차 없고 구글에 등록조차 안되어 있는데 이 전세계의 접속자는 어디서 온 것일까요? 게다가 전혀 쌩뚱맞은 국가의 접속들이 보입니다.

워드프레스 wp-statistics 의 Referrer를 보면 전부다 AWS 라이트세일에서 설정한 고정아이피로 접속시도입니다.

Rank Math SEO 404 모니터의 기록을 확인해봅니다. 일반 봇의 페이지 스캔도 있었지만 .env 등의 시스템 정보에 접근하려는 해킹시도가 많았습니다. 라이트세일의 고정 IP는 돌고 도는 자원이므로 고정 IP에 대한 무차별 공격으로 보입니다..

아래 404 모니터를 보면 웹페이지에 대한 정보는 관심이 없고 오로지 사용자 정보를 해킹하려는 시도를 볼 수 있습니다.

라이트세일에는 SSL 을 설치하였기 때문에 도메인 이름으로 http 로 접근은 안됩니다.

그러나 아마존의 고정IP로는 http 접근이 되는 상황입니다.

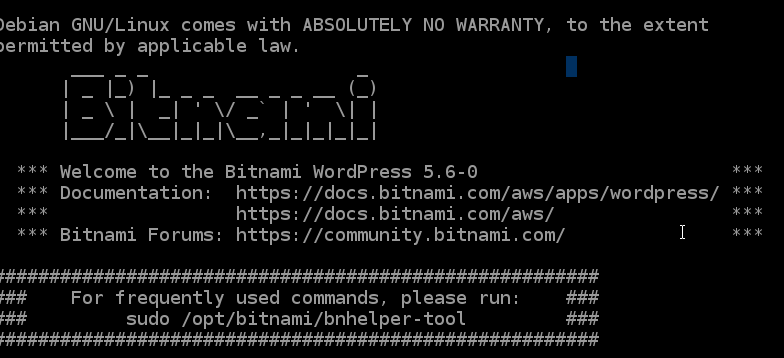

이제 고정 IP로 접근을 차단해야 합니다. 라이트세일 인스턴스의 SSH로 접속합니다.

루트 사용자로 바꿔서 httpd.conf를 수정합니다.

-> AWS 관리 페이지에서 실행하면

루트사용자로 바꾸지 않아도 수정이 가능함

*수정사항 - 2023년2월12일

다음의 아파치 설정파일에 접속해서 httpd-vhost.conf의 주석을 제거합니다.(포함시킵니다)

vim /opt/bitnami/apache2/conf/httpd.confvi 에디터에서 문자열 찾기로 슬래시를 사용하면 빨리 찾을 수 있습니다. /http-vhosts.conf 후 엔터키 입력

http-vhosts.conf를 vi로 엽니다.

vim /opt/bitnami/apache2/conf/extra/httpd-vhosts.conf

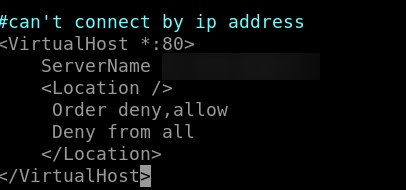

맨 아래에 다음의 스크립트를 입력합니다. ServerName에 블록하려는 고정IP 주소를 입력합니다. deny, allow 띄어쓰기에 주의합니다. deny,allow로 붙여야 됩니다.

<VirtualHost *:80>

ServerName 고정IP주소

<Location />

Order deny,allow

Deny from all

</Location>

</VirtualHost>

바로는 적용이 안되고 인스턴스를 중지시켰다가 다시 키면 적용이 됩니다. (리부트 - reboot)

도메인으로는 접속이 되고 ip 접속에는 아래의 포비든 메시지를 출력합니다.

성공하면 아이피로 접속하면 허가가 없다고 나옵니다. 하위의 어떤 파일을 요청해도 마찬가지입니다.

보통 인스턴스를 처음에 열때 취약하다는 것을 알기 때문에 집중적인 공격을 하는 것 같습니다.

위의 라이트세일에서는 그래도 블루프린트로 설치하기 때문에 최소한의 보안은 들어갈 것으로 보이지만 만약 사용자가 장고나 스프링같은 웹사이트의 개별적인 테스트를 위해 사용하다가 실수로 민감한 정보를 서버에 업로드하고 까먹을 수도 있습니다.

잘못하면 아마존 계정이 털려서 비트코인 체굴에 사용되고 도둑들이 사용한 서버비를 물어야 할 수가 있습니다.

그러므로 초기에도 방심하지 말고 주의할 필요가 있습니다.